Jag ska spela en hacker i Vampire. Men jag hatar hur töntigt hackers oftast porträtteras på film. Problemet är att 100% av mina kunskaper om realistisk hacking kommer från Mr Robot, så jag är minst sagt ute på djupt vatten här. Jag har tack vare Mr Robot åtminstone insett basic saker som att hacking i själva verket handlar mycket om att manipulera folk och att utnyttja dassiga system och dåliga lösenord. Jag har också förstått att ett sätt att hacka folk är att installera en backdoor till deras system. Men nån av er därute måste väl ändå ha mer koll än jag. Det här kan inte vara en omöjlig uppgift. Har ni några tips på hur jag kan porträttera hacking mer realistiskt?

Realistisk hacking

- Thread starter Ymir

- Start date

Cybot

Mest spelbar

Det finns i grunden fem olika sätt att attackera ett datorsystem om man vill få tillgång.

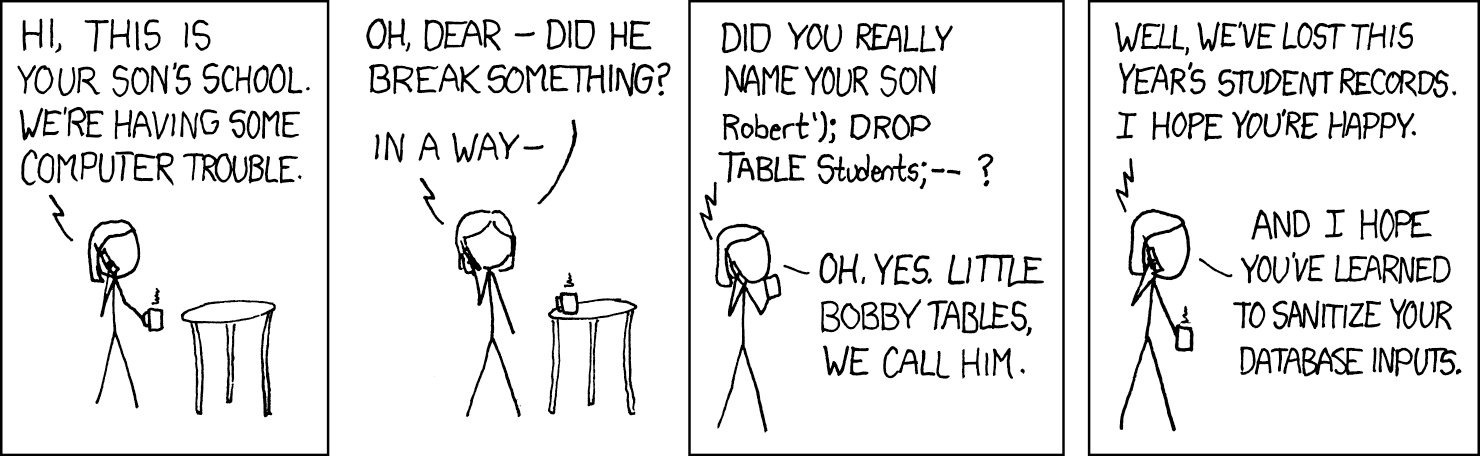

Utnyttja slarviga system: Det finns ofta svagheter i system, speciellt om de är uppkopplade mot internet. Ett sätt är t.ex. Code Injections (där man utnyttjar fält som Användarnamn osv för att istället trycka in kod), där ärkeexemplet är OR 1=1 (i kombination med något kommando) vilket fick tidigare SQL servrar att göra allt ifrån att släppa in en oavsett om ens password var giltigt eller inte (för 1=1 är alltid sant!) eller skicka tillbaka en full lista över användare och deras lösenord. Nuförtiden är sådant pluggat, men det finns liksom andra grejer.

Notera att du inte alltid behöver attackera datorsystemet själv. En känd hack är att istället för att bryta sig in i datorsystemet så hackar man kontorets avancerade skrivare (de senaste 20 åren har avancerade skrivare sitt eget minne. Där i princip allt som skrivs ut på skrivaren sparas. Ofta är de inte ens krypterade). Så har man plötsligt de senaste 20,000+ dokumenten som har skrivits ut från den skrivaren.

Utnyttja slarviga admins: "Admins användarnamn och password är Admin Password?" är ärkeexemplet, och vanligare än man tror (men mindre vanligt nu än för 20 år sedan). Men det kan vara allt ifrån slarviga användarrättigheter (så att Janne som absolut inte måste ha tillgång till Boot-settings har tillgång till det) vilket en hackare kan utnyttja för att ge sig själv väldigt mycket mer kontroll än han/hon borde ha.

Utnyttja slarviga användare: Att få in en trojan på en användares dator så att man kan se vad de skriver på sitt tangentbord osv (eller rota i soptunnor efter nerskrivna passwords och sådant).

Utnyttja infrastruktur: Vanligtvis så placerar man sig mellan användare och datorsystemet och analyserar trafiken. Så det är helt omöjligt att komma in på företaget? Hitta deras närmaste länk, typ bredbandsboxen som deras ISP använder för att koppla upp dem mot nätet. Eller för att ta dig in genom säkerhetsdörren så skapar man ett apparat som låtsas vara ett smartcard och en som låtsas vara en smartcard sensor. Så har du din medhjälpare följa efter en anställd som har ett smartcard. Så när du närmar dig dörren så sänder sensorn ut signaler som säger "Vem är du?", du skickar de signalerna till medhjälparen som skickar ut samma signal till den anställdes smartcard. Den anställdes smartcard svarar "Hej, det är jag" och så kopierar din medhjälpare den signalen, skickar den till dig och så skickar du den signalen och sensorn tror att du är den anställde.

För bankkonton t.ex. så är det också möjligt att skapa en fejk-sajt (och på olika sätt manipulera nätet eller användaren att gå in på din sajt istället för den riktiga) och fejkar att användaren gör en sak medans man istället gör något annat (så t.ex. istället för att flytta över pengar mellan sitt konto och ett annat så flyttas pengarna till ett konto som du kontrollerar. Där sedan pengarna snabbt "trollas bort" med olika metoder).

Side-channel attack: Hackern analyserar saker som inte har direkt med systemet att göra. Har man t.ex. placerat sensorer så kan man analysera hur tangentbordet låter för att veta vad som skrivs in, analysera kraftanvändning eller hur mycket ram-minne som används osv för att få viktiga letrådar om hur systemet fungerar.

Förutom när det handlar om fysiska grejer så är det nästan alltid så att hackern skriver (eller lånar) ett program som gör saker åt hen.

Utnyttja slarviga system: Det finns ofta svagheter i system, speciellt om de är uppkopplade mot internet. Ett sätt är t.ex. Code Injections (där man utnyttjar fält som Användarnamn osv för att istället trycka in kod), där ärkeexemplet är OR 1=1 (i kombination med något kommando) vilket fick tidigare SQL servrar att göra allt ifrån att släppa in en oavsett om ens password var giltigt eller inte (för 1=1 är alltid sant!) eller skicka tillbaka en full lista över användare och deras lösenord. Nuförtiden är sådant pluggat, men det finns liksom andra grejer.

Notera att du inte alltid behöver attackera datorsystemet själv. En känd hack är att istället för att bryta sig in i datorsystemet så hackar man kontorets avancerade skrivare (de senaste 20 åren har avancerade skrivare sitt eget minne. Där i princip allt som skrivs ut på skrivaren sparas. Ofta är de inte ens krypterade). Så har man plötsligt de senaste 20,000+ dokumenten som har skrivits ut från den skrivaren.

Utnyttja slarviga admins: "Admins användarnamn och password är Admin Password?" är ärkeexemplet, och vanligare än man tror (men mindre vanligt nu än för 20 år sedan). Men det kan vara allt ifrån slarviga användarrättigheter (så att Janne som absolut inte måste ha tillgång till Boot-settings har tillgång till det) vilket en hackare kan utnyttja för att ge sig själv väldigt mycket mer kontroll än han/hon borde ha.

Utnyttja slarviga användare: Att få in en trojan på en användares dator så att man kan se vad de skriver på sitt tangentbord osv (eller rota i soptunnor efter nerskrivna passwords och sådant).

Utnyttja infrastruktur: Vanligtvis så placerar man sig mellan användare och datorsystemet och analyserar trafiken. Så det är helt omöjligt att komma in på företaget? Hitta deras närmaste länk, typ bredbandsboxen som deras ISP använder för att koppla upp dem mot nätet. Eller för att ta dig in genom säkerhetsdörren så skapar man ett apparat som låtsas vara ett smartcard och en som låtsas vara en smartcard sensor. Så har du din medhjälpare följa efter en anställd som har ett smartcard. Så när du närmar dig dörren så sänder sensorn ut signaler som säger "Vem är du?", du skickar de signalerna till medhjälparen som skickar ut samma signal till den anställdes smartcard. Den anställdes smartcard svarar "Hej, det är jag" och så kopierar din medhjälpare den signalen, skickar den till dig och så skickar du den signalen och sensorn tror att du är den anställde.

För bankkonton t.ex. så är det också möjligt att skapa en fejk-sajt (och på olika sätt manipulera nätet eller användaren att gå in på din sajt istället för den riktiga) och fejkar att användaren gör en sak medans man istället gör något annat (så t.ex. istället för att flytta över pengar mellan sitt konto och ett annat så flyttas pengarna till ett konto som du kontrollerar. Där sedan pengarna snabbt "trollas bort" med olika metoder).

Side-channel attack: Hackern analyserar saker som inte har direkt med systemet att göra. Har man t.ex. placerat sensorer så kan man analysera hur tangentbordet låter för att veta vad som skrivs in, analysera kraftanvändning eller hur mycket ram-minne som används osv för att få viktiga letrådar om hur systemet fungerar.

Förutom när det handlar om fysiska grejer så är det nästan alltid så att hackern skriver (eller lånar) ett program som gör saker åt hen.

Cybot

Mest spelbar

Oftas så kombineras de här grejerna.

Du får smartcardläsaren att tro att du är städaren, får tillgång till byggnaden, stjäl kopiatorns minne och har nu allting som lagfirman har printat ut de senaste 2 åren.

Du får smartcardläsaren att tro att du är städaren, får tillgång till byggnaden, stjäl kopiatorns minne och har nu allting som lagfirman har printat ut de senaste 2 åren.

Det finns många olika angreppssätt för att hacka sig in i ett system.

Ett av de mer effektiva är vad som brukar kallas "social engineering" som i princip går ut på att lura/manipulera användare att öppna systemet och inte kräver några djupare tekniska kunskaper.

Ett sätt som fungerar skrämmande ofta är att bara prova några vanliga användarnamn/lösenord. Det finns t.ex alldeles för många som har "password" som sitt lösenord.

Sen har vi vad de flesta tänker på som hacking, nämligen att utnyttja kända svagheter i mjukvara och hårdvara för att ta sig in i systemet.

Möjligheten finns också för tillverkaren av hårdvara eller mjukvara att lägga in en dold bakdörr innan de börjar distribuera sin produkt - i sin enklaste form kan det vara att det finns ett specifikt lösenord som alltid fungerar och inte går att ändra på.

Det finns även indirekta metoder, som att använda känsliga instrument för att läsa av elektromagnetisk strålning från en datorskärm från utsidan av en byggnad och på det sättet kunna få fram vad som visas på skärmen. https://en.wikipedia.org/wiki/Van_Eck_phreaking

En kombination av angreppssätt behövs ofta. Till exempel använda social engineering för att få en användare att köra ett specifikt program på datorn, där programmet ifråga sen använder sig av kända svagheter i systemet för att få mer rättigheter.

Ett problem med att visa hacking på ett realistiskt sätt är att så fort man börjar gå in på detaljer blir det ofta

a) Väldigt tekniskt väldigt snabbt.

b) Mördande tråkigt för en utomstående att följa

Gäller naturligtvis inte alla metoder, men många.

En relativt realistisk porträttering på film av hur hackande kan gå till finns i filmen WarGames från 1983. En hel del detaljer är naturligtvis föråldrade idag, men de metoder som huvudpersonen i filmen använder sig av för att ta sig in system är fullt möjliga.

Ett av de mer effektiva är vad som brukar kallas "social engineering" som i princip går ut på att lura/manipulera användare att öppna systemet och inte kräver några djupare tekniska kunskaper.

Ett sätt som fungerar skrämmande ofta är att bara prova några vanliga användarnamn/lösenord. Det finns t.ex alldeles för många som har "password" som sitt lösenord.

Sen har vi vad de flesta tänker på som hacking, nämligen att utnyttja kända svagheter i mjukvara och hårdvara för att ta sig in i systemet.

Möjligheten finns också för tillverkaren av hårdvara eller mjukvara att lägga in en dold bakdörr innan de börjar distribuera sin produkt - i sin enklaste form kan det vara att det finns ett specifikt lösenord som alltid fungerar och inte går att ändra på.

Det finns även indirekta metoder, som att använda känsliga instrument för att läsa av elektromagnetisk strålning från en datorskärm från utsidan av en byggnad och på det sättet kunna få fram vad som visas på skärmen. https://en.wikipedia.org/wiki/Van_Eck_phreaking

En kombination av angreppssätt behövs ofta. Till exempel använda social engineering för att få en användare att köra ett specifikt program på datorn, där programmet ifråga sen använder sig av kända svagheter i systemet för att få mer rättigheter.

Ett problem med att visa hacking på ett realistiskt sätt är att så fort man börjar gå in på detaljer blir det ofta

a) Väldigt tekniskt väldigt snabbt.

b) Mördande tråkigt för en utomstående att följa

Gäller naturligtvis inte alla metoder, men många.

En relativt realistisk porträttering på film av hur hackande kan gå till finns i filmen WarGames från 1983. En hel del detaljer är naturligtvis föråldrade idag, men de metoder som huvudpersonen i filmen använder sig av för att ta sig in system är fullt möjliga.

Den här artikeln har ett par år på nacken nu, men jag tycker att den är väldigt bra.

www.wired.com

www.wired.com

How Apple and Amazon Security Flaws Led to My Epic Hacking

In the space of one hour, my entire digital life was destroyed. First my Google account was taken over, then deleted. Next my Twitter account was compromised, and used as a platform to broadcast racist and homophobic messages. Here's the story of exactly how my hackers created havoc by...

entomophobiac

Pistoler & Mord

Wired har en hel del grymt inspirerande Cyberpunk:iga artiklar. Den @Genesis länkade; och även denna.

Du kan också kika i den här boken (som är fylld av praktiska exempel): https://en.wikipedia.org/wiki/Hacking:_The_Art_of_Exploitation

Det jag tycker är mest intressant är att hacking sker i förväg. Det är inte en progress bar på skärmen och flinka fingrar på ett tangentbord, utan något du måste förbereda, testa, och slutligen aktivera. Precis som annan mjukvaruutveckling helt enkelt. Du kan ta fram dina "hacks" och sedan exekvera dem när det är dags. Precis som Moriarty gör när han gör inbrott på museumet i Sherlock:

Du kan också kika i den här boken (som är fylld av praktiska exempel): https://en.wikipedia.org/wiki/Hacking:_The_Art_of_Exploitation

Det jag tycker är mest intressant är att hacking sker i förväg. Det är inte en progress bar på skärmen och flinka fingrar på ett tangentbord, utan något du måste förbereda, testa, och slutligen aktivera. Precis som annan mjukvaruutveckling helt enkelt. Du kan ta fram dina "hacks" och sedan exekvera dem när det är dags. Precis som Moriarty gör när han gör inbrott på museumet i Sherlock:

Man Mountainman

Storsvagåret

Sen finns även rollspelet Cryptomancer som är en kul idé, rollspel i en fantasyvärld som har ett magiskt internet och magisk kryptografi, vilka är ett slags förenklade, stiliserade varianter av motsvarande saker i vår värld. Det är avsiktligt designat för att lära ut principerna för dataskydd och hacking.

chrull

Stockholm Kartell

- Joined

- 17 May 2000

- Messages

- 8,427

Tänk på att hacking inte bara handlar om att sno data. Det är att sänka organisationer och system, korrumpera information, förstöra information och massa annat. Tänk på Maersk-incidenten här för några år sedan. Ransomware som såg till att en av världens största flottor var tvungna att stå still i flera veckor.

Att plantera BTC-miners är också poppis, och det kan ju gå vägen genom vanligt ohederligt spammail med elak länk.

Att plantera BTC-miners är också poppis, och det kan ju gå vägen genom vanligt ohederligt spammail med elak länk.

Rickard

Urverk speldesign

Den här filmen är den enda som jag känner är ens i närheten av riktig hacking:

Lite definitioner:

Cracking

Hacking

Utöver vad som redan nämnts i tråden vill jag sätta lite tyngd på att någon annan redan har löst problemet. Företag eller epost kanske redan har läckta lösenord eller någon har redan skrivit en algoritm för att ta sig in någonstans. Det handlar om tillgång till hacker-nätverk och att veta var man ska leta.

Lite definitioner:

Cracking

Hacking

Utöver vad som redan nämnts i tråden vill jag sätta lite tyngd på att någon annan redan har löst problemet. Företag eller epost kanske redan har läckta lösenord eller någon har redan skrivit en algoritm för att ta sig in någonstans. Det handlar om tillgång till hacker-nätverk och att veta var man ska leta.

Last edited:

chrull

Stockholm Kartell

- Joined

- 17 May 2000

- Messages

- 8,427

Och då eventuellt gnugga armbåge med folk som säljer kreditkortsnummer, knark, mord, människor, och barnporr.Det handlar om tillgång till hacker-nätverk och att veta var man ska leta.

Lemur

Chatbot som låtsas vara en lemur

- Joined

- 7 Sep 2015

- Messages

- 2,780

Vadå, vad är det för fel på Blackhat?Den här filmen är den enda som jag känner är ens i närheten av riktig hacking:

chrull

Stockholm Kartell

- Joined

- 17 May 2000

- Messages

- 8,427

Den och Hackers är lite för realistiska...Vadå, vad är det för fel på Blackhat?

(Nu vill jag se blackhat)

OBS: Det här är inte 100% faktabaserat.

Om jag skulle dela upp det (utan att gå in på definitioner), skulle jag först skilja på riktad hacking och opportunistisk hacking. Den tidigare handlar om att komma åt specifik information eller uppnå specifika mål och är vad Hollywood-hacking fokuserar på. Här handlar det ofta om högre belöning men det är också mer riskabelt - de som är värda att ge sig på har oftast någon backning. Metoder här är åt det håll erikt nämner, plus att man kan utnyttja resurser man har från opportunistisk hacking. Men det kan också handla om att t ex DoS:a en site mot betalning.

Opportunistisk är mer hagelgevärs-approachen: Hackern är ute efter något de kan tjäna pengar på. Program scannar av internet-tillgängliga datorer för öppna brandväggar, datorer som inte fixat kända sårbarheter (de bästa är så klart de sårbarheter som inte är allmänt kända), skickar mass-e-post med länkar som laddar ner filer som körs automatiskt på användares datorer, o s v. Personuppgifter som kreditkort är självklart åtråvärda, cryptolocker som låser ett företags alla filer likaså.

Intressant relaterad läsning:

www.wired.com

www.wired.com

Om jag skulle dela upp det (utan att gå in på definitioner), skulle jag först skilja på riktad hacking och opportunistisk hacking. Den tidigare handlar om att komma åt specifik information eller uppnå specifika mål och är vad Hollywood-hacking fokuserar på. Här handlar det ofta om högre belöning men det är också mer riskabelt - de som är värda att ge sig på har oftast någon backning. Metoder här är åt det håll erikt nämner, plus att man kan utnyttja resurser man har från opportunistisk hacking. Men det kan också handla om att t ex DoS:a en site mot betalning.

Opportunistisk är mer hagelgevärs-approachen: Hackern är ute efter något de kan tjäna pengar på. Program scannar av internet-tillgängliga datorer för öppna brandväggar, datorer som inte fixat kända sårbarheter (de bästa är så klart de sårbarheter som inte är allmänt kända), skickar mass-e-post med länkar som laddar ner filer som körs automatiskt på användares datorer, o s v. Personuppgifter som kreditkort är självklart åtråvärda, cryptolocker som låser ett företags alla filer likaså.

Intressant relaterad läsning:

The Confessions of the Hacker Who Saved the Internet

At 22, Marcus Hutchins put a stop to the worst cyberattack the world had ever seen. Then he was arrested by the FBI. This is his untold story.

Tack för alla jättebra tips! Men eftersom jag är en dummie ska jag ställa lite dumma följdfrågor, så jag förstår bättre.

Men hur går det till? Hur gör man en code injection, rent konkret? Hur bär man sig åt för att hacka en skrivare? Ponera att jag som total noob vill hacka en skrivare om två år, vad behöver jag lära mig för att kunna klara av det?Utnyttja slarviga system: Det finns ofta svagheter i system, speciellt om de är uppkopplade mot internet. Ett sätt är t.ex. Code Injections (där man utnyttjar fält som Användarnamn osv för att istället trycka in kod), där ärkeexemplet är OR 1=1 (i kombination med något kommando) vilket fick tidigare SQL servrar att göra allt ifrån att släppa in en oavsett om ens password var giltigt eller inte (för 1=1 är alltid sant!) eller skicka tillbaka en full lista över användare och deras lösenord. Nuförtiden är sådant pluggat, men det finns liksom andra grejer.

Notera att du inte alltid behöver attackera datorsystemet själv. En känd hack är att istället för att bryta sig in i datorsystemet så hackar man kontorets avancerade skrivare (de senaste 20 åren har avancerade skrivare sitt eget minne. Där i princip allt som skrivs ut på skrivaren sparas. Ofta är de inte ens krypterade). Så har man plötsligt de senaste 20,000+ dokumenten som har skrivits ut från den skrivaren.

Men hur får man in en trojan på någons dator?Utnyttja slarviga användare: Att få in en trojan på en användares dator så att man kan se vad de skriver på sitt tangentbord osv (eller rota i soptunnor efter nerskrivna passwords och sådant).

Okej, men hur gör man det?Utnyttja infrastruktur: Vanligtvis så placerar man sig mellan användare och datorsystemet och analyserar trafiken. Så det är helt omöjligt att komma in på företaget? Hitta deras närmaste länk, typ bredbandsboxen som deras ISP använder för att koppla upp dem mot nätet.

Jag antar att sensorer är ett program man måste få in i någons dator?Side-channel attack: Hackern analyserar saker som inte har direkt med systemet att göra. Har man t.ex. placerat sensorer så kan man analysera hur tangentbordet låter för att veta vad som skrivs in, analysera kraftanvändning eller hur mycket ram-minne som används osv för att få viktiga letrådar om hur systemet fungerar.

I Mr Robot är mitt intryck att de kommer runt detta genom att fokusera på heist och social engineering-elementen, det är liksom mycket inbrott, förklädnader och manipulation för att huvudpersonen ska få access till olika system. De har även smarta montage-scener som den jag länkade till i min första post.Ett problem med att visa hacking på ett realistiskt sätt är att så fort man börjar gå in på detaljer blir det ofta

a) Väldigt tekniskt väldigt snabbt.

b) Mördande tråkigt för en utomstående att följa

Gäller naturligtvis inte alla metoder, men många.

En relativt realistisk porträttering på film av hur hackande kan gå till finns i filmen WarGames från 1983. En hel del detaljer är naturligtvis föråldrade idag, men de metoder som huvudpersonen i filmen använder sig av för att ta sig in system är fullt möjliga.

Vad skulle det tjäna till att plantera BTC-miners? Jag tänker, de stjäler jättemycket processorkraft eller?Att plantera BTC-miners är också poppis, och det kan ju gå vägen genom vanligt ohederligt spammail med elak länk.

Okej, även om den givetvis var sjukt vinklad (med ordbruk som "evil") så var den där sajten helt fantastisk på att pedagogiskt förklara en massa tekniker och koncept. Verkligen en guldlänk, nu har jag lärt mig om saker som sql injections och xss och fattar typ hur det funkar. Tack!

Skrivare i dag är oftast nätverksanslutna, och är oftast mycket sämre skyddade än datorerna på samma nät. Kommer du bara in på nätet så finns det säkert något säkerhetshål i skrivaren som kan utnyttjas.Tack för alla jättebra tips! Men eftersom jag är en dummie ska jag ställa lite dumma följdfrågor, så jag förstår bättre.

Men hur går det till? Hur gör man en code injection, rent konkret? Hur bär man sig åt för att hacka en skrivare? Ponera att jag som total noob vill hacka en skrivare om två år, vad behöver jag lära mig för att kunna klara av det?

Men hur får man in en trojan på någons dator?

Okej, men hur gör man det?

Jag antar att sensorer är ett program man måste få in i någons dator?

Moderna skrivare har ofta till och med stöd för trådlös uppkoppling, och har ofta gammal mjukvara med en massa säkerhetshål eftersom ingen kommer ihåg att uppgradera skrivaren. Eller så använder de ett fördefinierat nätid och lösenord som ingen tänkte på att ändra när skrivaren installerades.

Sensorer är inte program utan mätinstrument av olika slag som kan användas för att t.ex. mäta ljudet från ett tangentbord, eller elektromagnetisk strålning från en datorskärm, eller någonting liknande - kan i många fall användas från utsidan av byggnader.

Få in trojaner är inte så svårt om man inte är petig med exakt var de hamnar. Lägg upp en kopia av ett dyrt program på någon hemsida. Någon kommer garanterat att ladda ner den därifrån istället för att köpa den för dyra pengar. Så synd bara att den kopian var modifierad för att innehålla skadlig kod.

Hur man gör en code injection: (Nåja, ett teoretiskt sätt att göra det på.)

Exploits of a Mom

Sjuttiotalshackandet i Wizzywig är såklart till stor del utdaterat nu, men iden om vad man har hackingen till är fortfarande mycket mer sann än det folk i regel gör på film volym 1 och 2 är gratis som pdf på tecknarens sida. http://www.edpiskor.com/hacker2.html

Cybot

Mest spelbar

Om du fysiskt snor hårddisken. "Hur man byter ut en hårddisk". Allt annat finns på nätet. Kanske hur man kopierar någons nyckel/smartcard om de är semi-kompetenta och du måste ta dig in på deras kontor och du inte bara kan sno deras skrivare när de säljer den. Om du måste komma åt skrivaren från nätverket så måste du ha skrivit ett program för att kunna strippa hårddisken. Men om nätverket är öppet så får du direkt information om vilken typ av skrivare det är, och kan på så sätt luska ut deras rutiner i godan ro.Men hur går det till? Hur gör man en code injection, rent konkret? Hur bär man sig åt för att hacka en skrivare? Ponera att jag som total noob vill hacka en skrivare om två år, vad behöver jag lära mig för att kunna klara av det?

Säkraste sättet är att få dem att ladda ner programvara som installerar lite "trevliga filer" som en "sidoeffekt". Absolut bäst är om de tror att det är ett antivirusprogram (får då kan man få folk att tro att programmet för göra i princip vad som helst oavsett vilka varningssignaler som din dator skjuter iväg. "Är du säker på att du vill att VIRUSBUSTER ska få tillgång till ditt programregister?"). Om de inte är särskilt säkerhetsmedvetna så kan scripts på en websida (porr, spel, programvara, senaste torrentfilmen osv), en videofil från deras nya kompis på facebook, ett oskyldigt email från deras bank eller släkt/vänner osv.Men hur får man in en trojan på någons dator?

Fysiskt eller genom hacking, beroende oå vilka möjligheter du har.Okej, men hur gör man det?

Om linjen från Företag/person till ISP är fysiskt tillgänglig (i någon källare eller kanske i ett sådant här skåp) så tar du dig dit. Kopplar in din hårdvara/mjukvara som routar signalen genom dig (eller bara läser av signalen, beroende på vad du vill göra). Eller så försöker du få in mjukvara/hårdvara där ISPn har sina servrar. En overall med en namntag, SERVICE och loggan för något lämpligt företag tryckt på ryggen brukar vara ett bra verktyg i sådana här fall.

Om de sitter på Wifi så sätter du upp en sändare som låtsas vara den offentliga wifi routern men egentligen så är du ett mellansteg.

Om de använder sin mobil så använder du en IMSI-catcher (populärt känt som en Stingray) för att låtsas vara en mobilmast.

Vanligtvis är de fysisk övervakningsutrustning. De flesta sådana grejer går att göra remote om man har rätt utrustning genom att lyssna på ljud eller, mer vanligtvis, magnetisk strålning. Van Eck Phreaking är ett exempel på en sidechannel attack.Jag antar att sensorer är ett program man måste få in i någons dator?